Supprimer les logiciels malveillants d’un site WordPress piraté n’est pas une tâche facile. Et maintenant que Google applique une interdiction de 30 jours sur les examens du site pour empêcher les récidivistes de distribuer des logiciels malveillants, nettoyer un site piraté à fond est plus important que jamais.

Plan de l'article

- Suppression de logiciels malveillants WordPress

- Services de suppression de logiciels malveillants de Word

- Étapes pour supprimer les logiciels malveillants du site WordPress

- Étape 1 : Sauvegarde des fichiers du site et de la base de données

- Étape 2 : Télécharger et examiner les fichiers de sauvegarde

- Étape 3 : Supprimer tous les fichiers dans le dossier public_html

- Étape 4 : Réinstaller WordPress

- Étape 5 : Réinitialiser les mots de passe et les permaliens

- Étape 6 : Réinstaller les plugins

- Étape 7 : Réinstaller les thèmes

- Étape 8 : Télécharger vos images à partir de la sauvegarde

- Étape 9 : Analyser votre ordinateur

- Étape 10 : Installer et exécuter la sécurité Plugins

- Réparation rapide et sale piratage pour supprimer les logiciels malveillants du site WordPress

- Trouver la cause du piratage

- Fichier d’index piraté Surveillance de votre site

Suppression de logiciels malveillants WordPress

A découvrir également : Fleurs de CBD : 4 façons surprenantes de les utiliser (sans les fumer)

Je recommande fortement le plugin MalCare par les créateurs de BlogVault. Ils ont à la fois une version gratuite et payante. Si vous pouvez accéder à votre tableau de bord WordPress et installer un plugin, c’est le moyen le plus abordable et rapide de supprimer les logiciels malveillants de votre site. La version payante est de 99$ par an, ce qui est une bonne affaire par rapport à d’autres services similaires. Vous avez ensuite accès à l’expertise de MalCare en matière de sécurité.

Ce que j’aime dans le plugin MalCare :

A découvrir également : Rennes, bientôt métamorphosée au niveau du transport

- Toutes les analyses ont lieu sur leurs serveurs cloud, de sorte qu’il n’y a pas d’impact sur les performances de votre site.

- Il n’y a pas d’options de configuration. Installez et activez, et bloque immédiatement les attaques par force brute, installe un pare-feu et copie votre site chiffré sur leurs serveurs pour une analyse régulière.

- Les logiciels malveillants en un clic nettoient avec la possibilité de restaurer si quelque chose se passe mal.

- Analyse approfondie des fichiers et des bases de données avec un algorithme robuste pour trouver des logiciels malveillants complexes.

- Très peu, voire aucun faux positif.

S’ il vous plaît essayer et laissez-moi savoir comment cela fonctionne pour vous dans les commentaires ci-dessous.

Services de suppression de logiciels malveillants de Word

Si vous ne pouvez pas accéder à votre administrateur WordPress en raison du piratage, je recommande fortement d’utiliser un professionnel pour nettoyer le site. Jim Walker, le Hack Repair Guy, est la personne à laquelle je renvoie le plus souvent les gens avec Sucuri, qui a une grande base de connaissances sur la recherche sur la sécurité des sites Web, les vulnérabilités, les vecteurs, et plus encore. J’ai renvoyé beaucoup de gens à Jim, et ils ont tous été très satisfaits de sa minutie.

Si vous allez essayer de nettoyer le site vous-même, voici les étapes que je recommande :

Étapes pour supprimer les logiciels malveillants du site WordPress

Étape 1 : Sauvegarde des fichiers du site et de la base de données

- Sauvegardez le site complet si vous pouvez utiliser la fonctionnalité d’instantané de site de l’hôte Web. Il s’agit de la sauvegarde la plus complète de l’ensemble de votre serveur. Cependant, il peut être assez grand, alors préparez-vous pour que le téléchargement prenne du temps.

- Utilisez un plugin de sauvegarde WordPress si vous pouvez vous connecter bien. Si vous ne pouvez pas vous connecter au site, les pirates peuvent avoir compromis la base de données dans ce cas, vous pouvez utiliser l’un des professionnels que j’ai mentionnés ci-dessus.

- Effectuez une sauvegarde supplémentaire séparée de la base de données en suivant ces étapes.

- Si vous pouvez vous connecter, utilisez également Outils > Exporter pour exporter un fichier XML de tout votre contenu.

Certains sites peuvent être assez grands. Le fichier de téléchargement lui-même pourrait être supérieur à 1 Go. Le dossier wp-content est le dossier le plus important sur votre serveur car il contient tous vos téléchargements. Si vous ne pouvez pas exécuter un et votre hôte Web n’a pas de fonctionnalité « snapshots », alors vous pouvez utiliser le Gestionnaire de fichiers de l’hôte Web pour faire une archive zip de votre dossier wp-content, puis télécharger ce fichier zip.

Si vous avez plusieurs installations de WordPress sur le serveur, vous voudrez sauvegarder chacune d’elles.

Remarque sur le fichier .htaccess : Effectuez une sauvegarde de votre fichier .htaccess et téléchargez-le. Il s’agit d’un fichier invisible, vous ne pouvez le voir que dans le Gestionnaire de fichiers de l’hôte Web si vous choisissez d’afficher les invisibles lorsque vous lancez le Gestionnaire de fichiers. Renommez ce fichier pour supprimer la période au début, de sorte que vous pouvez le voir sur votre ordinateur, sinon il sera invisible sur votre ordinateur également. Puis téléchargez-le. Vous aurez peut-être besoin d’une sauvegarde du fichier .htaccess au cas où il contenait du contenu que vous devrez copier sur votre site propre. Certains hôtes utilisent le .htaccess pour déterminer la version PHP que vous utilisez, de sorte que le site ne fonctionnera pas correctement sans cela. Certaines personnes placent 301 redirections SEO dans leur fichier .htaccess. En outre, le fichier .htaccess a pu être piraté, vous voudrez donc l’examiner plus tard.

Étape 2 : Télécharger et examiner les fichiers de sauvegarde

Une fois le site sauvegardé, téléchargez la sauvegarde sur votre ordinateur, double-cliquez sur le fichier zip pour l’ouvrir. Vous devriez voir :

- Tous les fichiers WordPress Core. Vous pouvez télécharger WordPress à partir de WordPress.org et vérifier les fichiers dans le téléchargement et les faire correspondre à votre propre. Vous n’aurez pas vraiment besoin de ces fichiers, mais vous pouvez les vouloir pour votre enquête sur le piratage plus tard.

- Le fichier wp-config.php. Ceci est important car il contient le nom, le nom d’utilisateur et le mot de passe de votre base de données WordPress que nous utiliserons dans le processus de restauration.

- .htaccess. fichier Ce sera invisible. La seule façon de savoir si vous avez sauvegardé ceci est d’afficher votre dossier de sauvegarde en utilisant un programme FTP (comme FileZilla) ou du code (comme les crochets) qui vous permet d’afficher des fichiers invisibles (cochez l’option Afficher les fichiers cachés) dans l’interface de l’application.

- Le dossier wp-content. Dans le dossier wp-content, vous devriez voir au moins trois dossiers : thèmes, téléchargements et plugins. Regardez dans ces dossiers. Voyez-vous votre thème, vos plugins et vos images téléchargées ? Si oui, alors c’est un bon signe que vous avez une bonne sauvegarde de votre site. Il s’agit généralement du seul dossier critique dont vous avez besoin pour restaurer votre site (en plus de la base de données).

- La base de données. Vous devez disposer d’un fichier SQL qui est une exportation de votre base de données. Nous n’allons pas supprimer la base de données dans ce processus, mais il est bon d’avoir une sauvegarde.

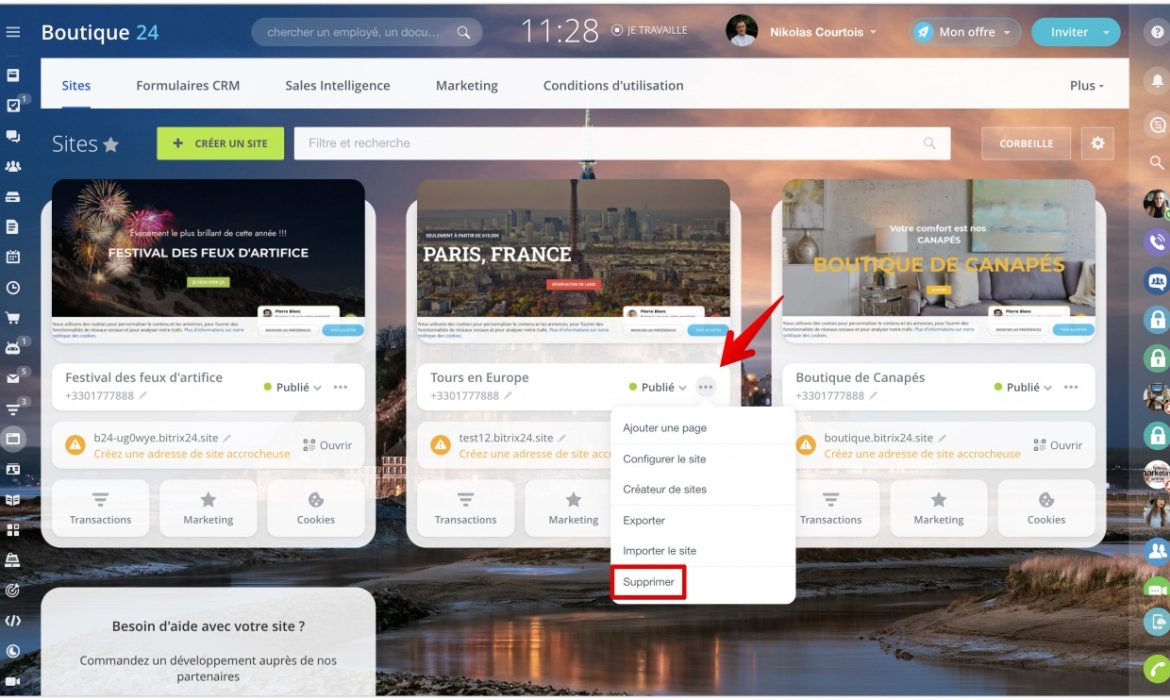

Étape 3 : Supprimer tous les fichiers dans le dossier public_html

Après avoir vérifié que vous disposez d’une bonne et complète sauvegarde de votre site, supprimez tous les fichiers de votre dossier public_html (sauf le dossier cgi-bin et n’importe quel serveur qui sont clairement exempts de fichiers piratés) en utilisant le Gestionnaire de fichiers de l’hôte Web. Je recommande le Gestionnaire de fichiers car il est beaucoup plus rapide que la suppression de fichiers via FTP. Si vous êtes à l’aise avec SSH, alors ce sera aussi rapide. Assurez-vous d’afficher les fichiers invisibles pour supprimer tous les fichiers .htaccess compromis également.

Si vous avez d’autres sites que vous hébergez sur le même compte, vous pouvez supposer qu’ils ont tous été compromis. L’infection croisée est fréquente. Vous devez nettoyer TOUS les sites, alors sauvegardez-les tous, téléchargez les sauvegardes et effectuez les étapes suivantes pour chacun d’eux. Je sais que cela semble grave, mais, sérieusement, essayer de rechercher et de trouver tous les fichiers piratés sur un serveur est absolument onéreux. Assurez-vous simplement que chacune de vos sauvegardes est complète. Et ne nettoyez pas simplement un site Web, puis nettoyez l’autre tranquillement comme dans le temps qu’il vous faut pour en nettoyer un, puis d’autres qui sont encore infectés peuvent réinfecter celui que vous venez de nettoyer. Traitez-le comme le bubonique peste.

Étape 4 : Réinstaller WordPress

À l’aide du programme d’installation en un clic dans votre panneau de configuration d’hébergement Web, réinstallez WordPress dans le répertoire public_html s’il s’agissait de l’emplacement d’origine de l’installation WordPress ou dans le sous-répertoire si WordPress a été installé dans un domaine complémentaire.

En référençant la sauvegarde de votre site, modifiez le fichier wp-config.php sur la nouvelle installation de WordPress pour utiliser les informations d’identification de base de données de votre ancien site. Cela connectera la nouvelle installation WordPress à l’ancienne base de données. Je ne recommande pas de re-télécharger votre ancien fichier wp-config.php car le nouveau aura de nouveaux sels de cryptage de connexion et sera certainement libre de tout code piraté.

Étape 5 : Réinitialiser les mots de passe et les permaliens

Connectez-vous à votre site et réinitialisez tous les noms d’utilisateur et mots de passe. Si vous voyez des utilisateurs que vous ne reconnaissez pas, votre base de données a été compromise et vous devez contacter un professionnel pour vous assurer qu’aucun code indésirable n’a été laissé dans votre base de données. J’ai un article de blog Nuke it From Orbit que vous pouvez lire si vous voulez tuer votre ancienne base de données et commencer à nouveau. C’est un peu plus de travail, mais vraiment vous assurer que vous avez un site propre.

Accédez à Réglages > Permalinks et cliquez sur Enregistrer les modifications. Cela restaurera votre fichier .htaccess, de sorte que vos URL de site fonctionneront à nouveau. Assurez-vous que lorsque vous supprimez des fichiers sur votre serveur que vous avez montré des fichiers invisibles, de sorte que vous n’avez pas laissé de fichiers .htaccess piratés derrière. .htaccess est un fichier invisible qui contrôle beaucoup de choses sur le serveur et peut être piraté pour rediriger malicieusement les personnes de votre site vers d’autres sites.

Assurez-vous de reposer tous les mots de passe des comptes FTP et d’hébergement.

Étape 6 : Réinstaller les plugins

Réinstallez tous vos plugins à partir du dépôt WordPress ou de nouveaux téléchargements du développeur de plugin premium. N’installez pas d’anciens plugins. N’installez pas de plugins qui ne sont plus maintenus.

Étape 7 : Réinstaller les thèmes

Réinstallez votre thème à partir d’un télécharger. Si vous avez personnalisé vos fichiers de thème, référencez vos fichiers de sauvegarde et répliquez les modifications sur la nouvelle copie du thème. Ne téléchargez pas votre ancien thème, car vous ne reconnaissez peut-être pas quels fichiers ont été piratés.

Étape 8 : Télécharger vos images à partir de la sauvegarde

Maintenant, c’est la partie délicate. Vous devez récupérer vos anciens fichiers image copiés dans le nouveau dossier wp-content > uploads sur le serveur. Cependant, vous ne voulez pas copier tous les fichiers piratés dans le processus.Vous devrez examiner attentivement chaque dossier année/mois dans votre sauvegarde et regarder à l’intérieur de chaque dossier et assurez-vous qu’il n’y a que des fichiers image et aucun fichier PHP ou JavaScript ou autre chose que vous n’avez pas téléchargé sur votre média Bibliothèque. C’est fastidieux. Une fois que vous avez béni chaque dossier année/mois, vous pouvez les télécharger sur le serveur en utilisant FTP.

Étape 9 : Analyser votre ordinateur

Analysez votre propre ordinateur à la recherche de virus, de chevaux de Troie et de logiciels malveillants.

Étape 10 : Installer et exécuter la sécurité Plugins

Installez et activez le plugin Shield WordPress Security par iControlWP. Vérifiez tous ses paramètres. Je vous recommande d’exécuter la fonctionnalité Audit pendant quelques mois afin de garder une trace de toutes les activités sur le site.

Exécutez le pare-feu Anti-Malware Security et Brute-Force Firewall et analysez le site à fond. Scannez le site avec Sucuri Sitecheck pour vous assurer que vous n’avez rien manqué. Vous n’avez pas besoin de deux plugins pare-feu en cours d’exécution, alors désactivez le plugin Anti-Malware après avoir vérifié le site propre. Shield vous avertira à l’avenir si des fichiers de base ont changé.

Réparation rapide et sale piratage pour supprimer les logiciels malveillants du site WordPress

Sucuri a un excellent guide étape par étape pour la suppression du piratage qui inclut des détails sur la façon d’utiliser le plugin Sucuri pour faciliter le processus ci-dessus. Le plugin de Sucori a quelques grandes fonctionnalités Post Hack , y compris :

- une analyse de fichiers de base

- accès rapide à l’erreur

- journaux outil pour réinitialiser tous les mots de passe utilisateur

- possibilité de réinstaller automatiquement tous les plugins gratuits

- possibilité de réinitialiser les sels de chiffrement

Si vous voulez simplifier le processus de récupération de piratage ci-dessus, ce que vous pourriez faire est :

- Utilisez le plugin Sucuri pour analyser les fichiers de base et remplacer/supprimer ceux qui ont été modifiés ou qui n’appartiennent pas.

- Utilisez l’onglet Post Hack plugin Sucori et l’onglet Audit du site pour remplacer tous les plugins gratuits, réinitialiser les mots de passe utilisateur, réinitialiser les sels de chiffrement.

- Chargez à nouveau les plugins premium.

- Passez en revue le contenu de chaque dossier dans le dossier wp-content avec un peigne fin (à l’exception des dossiers de plugin individuels que vous auriez remplacés à l’étape 2 ci-dessus).

- Évaluez soigneusement chaque fichier de thème.

- Supprimez les thèmes et les plugins inutilisés.

- Peignez soigneusement votre dossier de téléchargement.

- Examinez manuellement votre fichier .htaccess et tous les autres fichiers restés dans le dossier public_html que vous n’avez pas remplacer.

Le but de mon approche slash and burn est que beaucoup de gens laissent par inadvertance des fichiers piratés derrière s’ils ne choisissent pas méthodiquement et consciemment quoi télécharger sur le serveur. Cependant, si vous êtes orienté assez détaillé et très familier avec vos fichiers WordPress et à quoi ils devraient ressembler (par exemple, vous êtes familier avec la façon de personnaliser les thèmes et à quoi devrait ressembler le code de thème), vous pouvez nettoyer un hack en utilisant cette approche simplifiée.

Trouver la cause du piratage

Trouver la cause d’un hack WordPress peut être difficile si vous n’êtes pas un professionnel, mais ce n’est certainement pas hors de votre portée si vous avez un œil d’aigle. Découvrez ce post par Smashing Magazine sur les piratages WordPress communs. Une fois que vous avez identifié le type de piratage que vous avez rencontré, vous pouvez plus facilement préciser pourquoi il s’est produit. Dans de nombreuses causes, le POURQUOI n’est pas aussi important que le nettoyage, mais peut être important si la cause vient de votre propre ordinateur.

J’ en ai eu un dont le site a été infecté par une extension de navigateur qu’elle a installée par inadvertance sur son ordinateur. Elle a essentiellement piraté son propre site en injectant JavaScript dans son éditeur visuel chaque fois qu’elle éditait une page sur le site ! Ce code était invisible dans l’éditeur visuel (bien qu’il soit visible dans l’onglet Texte), et même si je l’ai nettoyé, elle se serait encore piratée. Une recherche Google sur un texte que j’ai trouvé dans le code injecté m’a conduit à un article sur le site Web de Sucuri qui m’a aidé à comprendre pourquoi le piratage s’est produit et à amener le client à un professionnel de l’informatique pour réparer son ordinateur.

En outre, si vous réinstallez le même plugin ou thème qui était vulnérable et que vous ne savez pas que c’est la raison pour laquelle votre site a été piraté, alors le site sera re-piraté assez rapidement. Donc, connaître la cause, c’est plutôt vous faire prendre conscience de ne pas répéter les mêmes erreurs après tous les efforts que vous avez déployés pour nettoyer les choses.

Si vous voulez aller plus loin dans la cause du piratage, faites la suivant :

- Inspectez votre sauvegarde à la recherche de fichiers piratés. Ils auront des noms impairs et se démarquent des autres fichiers dans votre installation WordPress ou peuvent avoir des dates modifiées récentes. Si vous ouvrez ces fichiers dans un éditeur de code comme Dreamweaver, TextWrangler, BBEdit, Coda, etc., vous remarquerez peut-être assez rapidement à travers le code couleur du code ou l’énorme quantité de code que quelque chose est bizarre. Voir les captures d’écran ci-dessous.

- Effectuez une recherche Google sur des phrases spécifiques, des fichiers inclus ou des noms de fichiers. Parfois, il pourrait juste être le nom d’une classe div que vous trouvez dans le code piraté comme sur le site piraté de mon client.

- Examinez les journaux d’accès Raw sur le cPanel d’hébergement pour savoir quels fichiers les pirates accédaient (recherchez les instructions POST dans les fichiers journaux). Ce sera un indice de ce qui a été compromis et quand exactement. Vous pouvez rechercher l’adresse IP accédant à ces fichiers pour savoir où venait le pirate de.

- La plupart des hacks sont causés par de vieux plugins et thèmes , alors cherchez les plugins que vous avez utilisés sur votre site piraté et voyez si peut-être le site a été compromis en raison d’une ancienne version de Gravity Forms, Revolution Slider, script timthumb.php dans un thème ou un plugin, etc. vulnérabilités connues. C’est des fruits à suspendre bas pour les pirates.

- Recherchez dans la base de données des utilisateurs administrateurs cachés et d’autres contenus piratés potentiels. Sucuri a de bons conseils sur la façon de scanner votre base de données à la recherche de code malveillant caché. Si vous essayez de modifier votre base de données, la sauvegarder comme 3x d’abord !

Fichier d’index piraté Surveillance de votre site

Restez au fait des notifications Google Search Console ainsi que des journaux d’erreurs que vous trouvez sur le serveur après votre nettoyage. Vous pouvez consulter vos journaux d’accès bruts sur le serveur pour suivre tous les utilisateurs accédant aux fichiers sur le site, en particulier les requêtes POST. Si cette option n’est pas activée, vous pouvez activer l’archivage des journaux Access dans votre cPanel.

Vous pouvez utiliser la fonctionnalité Audit Trail des plugins de sécurité Shield WordPress pour suivre les modifications apportées aux fichiers ou l’accès à ces fichiers.